Comment Hacker un Réseau Wi-Fi avec Kali Linux sur Raspberry Pi

Comme j’écris souvent sur ce blog, le Raspberry Pi est l’appareil idéal pour le piratage et les tests d’intrusion.

Dans cet article, je vais vous expliquer la procédure étape par étape pour pirater un réseau sans fil à partir de votre Raspberry Pi.

Pirater un réseau Wi-Fi peut être fait facilement avec la suite AirCrack-ng, préinstallée sur Kali Linux et disponible dans les dépôts Raspberry Pi OS. AirCrack-ng permet notamment la surveillance, l’interception et la découverte du mot de passe.

Dans cet article, je vais vous guider tout au long du processus.

De l’installation de Kali Linux et l’analyse des réseaux à proximité, au piratage des mots de passe.

Avertissement

Pirater un réseau sans fil que vous ne possédez pas est un crime dans de nombreux pays.

C’est illégal, et vous pouvez aller en prison pour cela.

Ce tutoriel est destiné à des fins éducatives uniquement.

Essayez ceci sur votre propre réseau si vous le souhaitez, pour apprendre comment fonctionne le piratage et ensuite vous protéger. Mais n’utilisez pas ces techniques sur d’autres réseaux sans l’autorisation du propriétaire.

En aucun cas, je ne peux être tenu responsable de vos actes.

Maintenant que c’est clair, passons à la pratique.

Installation de Kali Linux

Préface

Dans ce tutoriel, j’utiliserai la distribution Kali Linux, car elles très pratique, tout est disponible dès l’installation.

Mais vous pouvez faire la même chose sur Raspberry Pi OS ou d’autres systèmes si vous préférez.

Le package que nous utiliserons est souvent disponible dans les dépôts de paquets par défaut, vous pouvez donc l’installer simplement.

Par exemple, sur Raspberry Pi OS :sudo apt install aircrack –ng

Puis passez directement au paragraphe de la procédure de piratage.

Qu’est-ce que Kali Linux?

Kali Linux est une distribution Linux ciblant les utilisateurs adeptes de piratage éthique et de test d’intrusion.

Au premier démarrage, vous avez tout ce dont vous avez besoin pour ces types d’utilisations :

- Outils de piratage Wi-Fi

- Scanner de failles pour sites Web

- Outils de reniflage (Sniffing) et d’usurpation d’identité

- Piratage matériel et tests de résistance

- Etc.

C’est la distribution Linux parfaite pour ce tutoriel, c’est pourquoi je l’utilise.

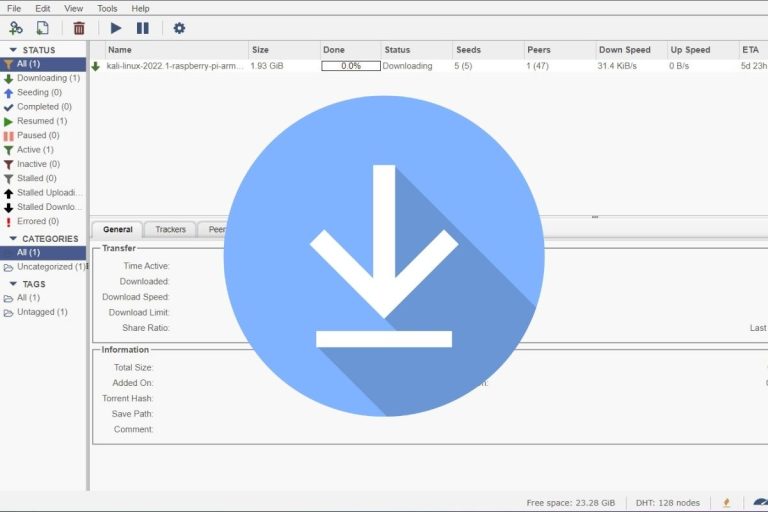

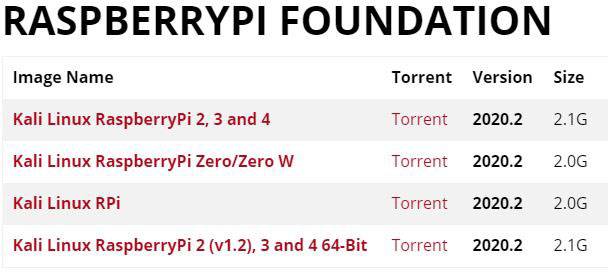

Télécharger Kali Linux

Kali Linux est disponible en téléchargement gratuit.

Vous pouvez obtenir l’image sur cette page.

Faites défiler jusqu’à la section Raspberry Pi et cliquez sur le premier lien (« Kali Linux RPI »).

C’est un fichier torrent.

Vous devez l’ouvrir avec un outil de téléchargement Torrent.

Si vous n’en avez pas, Deluge est disponible pour tous les systèmes d’exploitation: cliquez ici.

Ouvrez le fichier torrent avec l’outil pour démarrer le téléchargement.

Une fois cela fait, l’image est disponible sur votre ordinateur (cela dépend de votre outil Torrent, mais probablement dans le dossier Téléchargements).

Format PDF pratique, avec les 74 commandes à retenir pour maîtriser son Raspberry Pi.

Télécharger maintenant

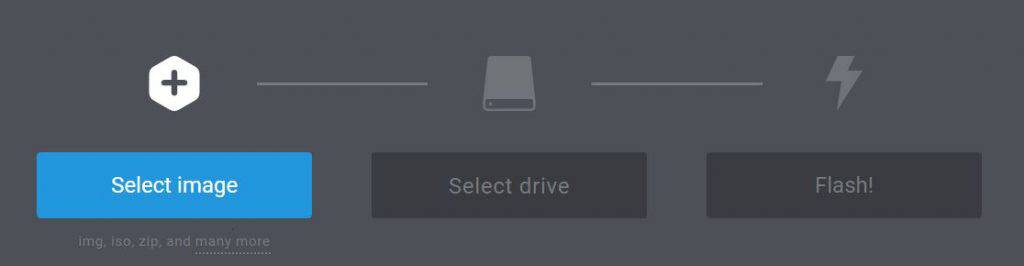

Créez la carte SD

L’étape suivante consiste à flasher l’image sur la carte SD.

Suivez cette procédure :

- Téléchargez et installez Balena Etcher à partir de ce lien. C’est l’outil le plus simple pour flasher une image sur une carte SD. Je l’utilise ce tout le temps.

- Démarrez Etcher, une fenêtre apparaît avec trois parties

- Cliquez sur le premier bouton et accédez à l’emplacement de l’image

- Sélectionnez le fichier image (peut être une archive) et confirmez

- Insérez la carte SD dans votre ordinateur

- Etcher va la détecter automatiquement

- Cliquez ensuite sur « Flash! » pour démarrer la copie

Après quelques minutes, votre carte SD est prête à être utilisée.

Premier démarrage

Pour votre premier essai, je vous recommande de connecter votre Raspberry Pi avec un câble Ethernet.

De cette façon, vous pourrez suivre ce tutoriel depuis votre ordinateur, ce sera plus pratique.

Je sais que dans un vrai test d’intrusion ou le piratage ce n’est pas le cas, mais pour apprendre, vous pouvez commencer comme ça.

- Démarrez votre Raspberry Pi

- Un écran de connexion apparaît, entrez les informations d’identification suivantes:

- Identifiant : kali

- Mot de passe : kali

- Ça y est, vous êtes sur le bureau Kali Linux !

Vérifiez que le réseau fonctionne correctement et activez SSH :

- Ouvrez un terminal depuis le menu principal.

- Entrez cette commande pour vérifier le réseau :

ping raspberrytips.frSi votre ping fonctionne, c’est très bien

Appuyez sur CTRL+C pour arrêter le ping

- Ensuite, démarrez le service SSH avec:

service ssh startSSH vous permet de vous connecter à distance au Raspberry Pi depuis votre ordinateur

- Vous pouvez également saisir votre adresse IP actuelle avec :

ifconfigVotre adresse IP est sur la deuxième ligne du résultat

Voilà, votre Raspberry Pi est prêt.

Vous pouvez maintenant vous y connecter depuis votre ordinateur via SSH.

Si vous ne l’avez pas encore fait, vous pouvez installer Putty à partir de ce lien.

Entrez l’adresse IP du Raspberry Pi et cliquez sur « connect ».

Configuration

La configuration de Kali Linux ne nécessite pas beaucoup de choses puisque tout est déjà disponible au premier démarrage.

Mais je recommande au moins de mettre à jour votre système avec :

apt update

apt upgrade

reboot

Cela peut prendre entre 30 min et 1 heure selon votre modèle de Raspberry Pi et votre connexion.

Soyez patient 🙂

Si nécessaire, raspi-config est également disponible sur Kali Linux pour les dispositions de clavier et les options de localisation.

Mais vous devez l’installer.

À ce propos et pour d’autres questions, j’ai déjà fait un guide sur Kali Linux sur Raspberry Pi, cliquez sur le lien si vous avez besoin d’aide supplémentaire sur ces étapes.

Une fois que vous êtes prêt, vous pouvez passer à la procédure de piratage.

Format PDF pratique, avec les 74 commandes à retenir pour maîtriser son Raspberry Pi.

Télécharger maintenant

Vous comprenez l'anglais et en voulez encore plus ? Je publie une nouvelle leçon chaque mois, réservée à mes abonnés premium. Rejoignez la communauté dès maintenant pour y avoir accès !

Procédure de piratage Wi-Fi

Introduction à Aircrack

AirCrack-ng est une suite d’outils pour pirater les réseaux Wi-Fi, ou du moins pour tester leur sécurité.

AirCrack-ng propose des outils pour tester, surveiller, attaquer et cracker les réseaux Wi-Fi.

Dans cette partie, nous verrons comment l’utiliser étape par étape pour :

- Mettre votre carte sans fil en mode moniteur

- Analyser tous les réseaux Wi-Fi à proximité

- Écouter une cible spécifique pour obtenir les paquets nécessaires (handshakes)

- Brute-forcer les handshakes pour trouver le mot de passe

Si vous utilisez Kali Linux, tout est déjà installé au premier lancement.

Sur les autres systèmes, vous devez l’installer manuellement.

Voici le lien vers le site officiel si vous avez besoin d’aide pour l’installer.

Format PDF pratique, avec les 74 commandes à retenir pour maîtriser son Raspberry Pi.

Télécharger maintenant

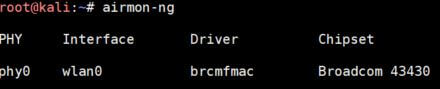

Réglez votre carte sans fil en mode moniteur

La première étape consiste à passer votre carte sans fil en mode moniteur.

Ce mode vous permet de voir tous les réseaux autour de vous et d’écouter les handshakes.

Pensez à utiliser sudo pour toutes les commandes si vous n’êtes pas connectés avec root (cela dépend des versions).

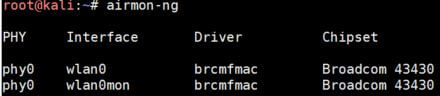

- Utilisez la commande airmon-ng une première fois pour afficher votre (vos) carte (s) sans fil

airmon-ng

Ici, je n’ai qu’une seule carte nommée wlan0. - Ensuite, nous pouvons démarrer airmon-ng avec l’interface que nous venons d’afficher

airmon-ng start wlan0 - Lors de votre premier essai, vous obtiendrez des erreurs concernant un processus interférant avec le mode moniteur.

Vous devez les terminer avant de continuer.

Airmon-ng propose une commande pour tous les terminer facilement :airmon-ng check kill

Puis recommencez:airmon-ng start wlan0 - Entrez à nouveau la commande airmon-ng pour voir la nouvelle interface

airmon-ng

Dans les étapes suivantes, nous utiliserons wlan0mon.

Scanner les réseaux Wi-Fi

Une fois que votre carte sans fil est prête, nous pouvons passer à l’outil suivant: airodump-ng.

Airodump-ng vous permet de scanner les réseaux Wi-Fi pour trouver votre cible.

Utilisez la commande suivante pour démarrer l’analyse :airodump-ng wlan0mon

Vous obtiendrez un écran comme celui-ci :

Chaque ligne est un réseau Wi-Fi autour de vous.

Vous êtes proche des premiers réseaux de la liste et vous pouvez voir leurs canaux dans la colonne CH.

Juste en dessous de la liste des réseaux Wi-Fi, vous pouvez voir les stations détectées et à quel réseau elles sont connectées.

Pour collecter des données sur une cible, nous avons besoin de certaines stations actives.

Choisissez une cible

La première chose à faire est de choisir une cible.

Une cible est un réseau Wi-Fi (une ligne dans la liste) avec de préférence quelques appareils actifs.

Dans cet article, choisissez votre propre réseau, les autres sont interdits.

Pour filtrer la liste afin d’afficher un seul réseau Wi-Fi, procédez comme suit:

- Arrêtez le scan des réseaux avec CTRL+C

- Ensuite, utilisez cette commande pour scanner un seul réseau et écrire des données dans un fichier :

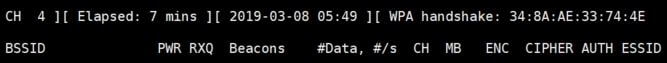

airodump-ng wlan0mon --bssid XX:XX:XX:XX:XX --channel X --write airodump

Remplacez XX par l’adresse mac BSSID et X par le numéro de canal.

airodump est le nom du fichier dans lequel vous collecterez les données, nous l’utiliserons plus tard. - Vous obtiendrez une liste filtrée comme celle-ci:

- Ici j’ai un réseau sans fil et 3 appareils connectés, c’est parfait

Vous devez maintenant attendre qu’un appareil se reconnecte au réseau Wi-Fi.

Comme il s’agit de votre réseau, vous pouvez déconnecter et reconnecter votre smartphone et voir ce qui se passe.

Dans la vraie vie, les pirates envoient des paquets pour forcer un appareil à se reconnecter

Vous pouvez le faire avec aireplay-ng comme ceci:aireplay-ng wlan0mon --deauth 10 -a XX:XX:XX:XX:XX

Remplacez XX par le BSSID du réseau que vous ciblez.

Exécutez cette commande dans un autre terminal (ou une autre session SSH).

Vous ne devez pas arrêter la commande airodump, ou sinon vous n’obtiendrez pas de données.

Si tout se passe bien, vous verrez un message « WPA Handshake » en haut de votre fenêtre d’analyse :

Votre attaque est réussie.

Vous obtenez maintenant un handshake dans le fichier.

Vous pouvez le déchiffrer pour obtenir le mot de passe.

Un handshake est paquet contenant le mot de passe chiffré.

Vous ne pouvez pas déchiffrer un hachage de mot de passe, mais vous pouvez chiffrer des mots pour voir si le résultat est identique.

Dans les étapes suivantes, nous essaierons de trouver un mot de passe en faisant cela.

Obtenir des dictionnaires de mots de passe

Avec la nouvelle sécurité sur les réseaux Wi-Fi, il n’est plus possible de trouver le mot de passe directement à partir des données du handshake.

Vous devez utiliser des dictionnaires pour essayer de nombreux mots et enfin trouver le mot de passe correspondant.

La première chose à faire est d’obtenir ces dictionnaires.

Voici une liste de liens que vous pouvez utiliser pour les obtenir:

Attention, certains sont gros. Sur Raspberry Pi, votre espace de stockage n’est pas illimité.

Il dépend de la taille de votre carte SD.

Pour les télécharger, vous pouvez utiliser wget, par exemple:wget https://mirrors.edge.kernel.org/openwall/wordlists/passwords/password.gz

Ensuite, vous devez les extraire, en fonction de l’extension, avec gzip, unzip ou unrar.

Parfois, vous pouvez également générer votre propre dictionnaire (je pense que John The Ripper propose cette fonction). En fonction du nom du SSID, vous pouvez probablement deviner quel type de mot de passe est défini par défaut (chaque FAI/routeur a son format par défaut). La plupart du temps, les gens ne changent pas le mot de passe par défaut.

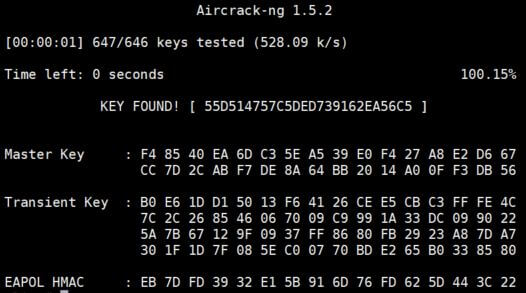

Trouver le mot de passe

La dernière étape consiste à essayer de déchiffrer le mot de passe avec aircrack-ng et vos dictionnaires

- Vous devez maintenant utiliser cette commande pour commencer à déchiffrer le mot de passe Wi-Fi :

aircrack-ng airodump-01.cap -w password

airodump-01.cap est le fichier précédemment généré par airodump avec le handshake WPA.

password est le nom de mon fichier de dictionnaire. - Ensuite, aircrack-ng essaiera tous les mots de passe du fichier :

- Si vous avez un mot de passe complexe, aircrack-ng ne le trouvera pas.

Vous pouvez l’ajouter dans le fichier de dictionnaire pour voir ce qui se passe lorsqu’il est trouvé :

Format PDF pratique, avec les 74 commandes à retenir pour maîtriser son Raspberry Pi.

Télécharger maintenant

Conclusion

Ça y est, vous savez maintenant comment déchiffrer un mot de passe Wi-Fi et comment vous protéger des pirates.

Avoir un mot de passe complexe de 20 caractères ou plus est le meilleur conseil de sécurité que je puisse vous donner.

Si c’est difficile à retenir, essayez d’utiliser une phrase non évidente comme:

- ALaRechercheDunReseauWifi : 25 caractères

- MonMDPWifiEstTellementSur! : 26 caractères dont un spécial

- etc …

Une fois qu’ils ont obtenu le fichier .cap de votre Wi-Fi, les pirates peuvent le déchiffrer avec des super ordinateurs pendant des semaines ou des mois si vous êtes une grande entreprise qui les intéresse.

Dans une entreprise comme celle-ci, essayez de changer fréquemment le mot de passe Wi-Fi ou d’utiliser des fonctions telles que la connexion et le mot de passe Active Directory.

Pour en savoir plus sur Kali Linux, vous pouvez lire mon tutoriel ici avec une introduction à de nombreux outils.